本文最后更新于178 天前,其中的信息可能已经过时,如有其他问题请留言

AI智能摘要

文章介绍了如何为WordPress网站加固,以增强其安全性。作者通过一系列步骤和插件来防止未经授权的后台登录尝试,包括安装“Limit Login Attempts”插件限制错误次数、禁用wp-login.php入口以及在主题中隐藏登录地址等方法。这些措施旨在减少黑客利用漏洞进行攻击的可能性,并强调了遵守网络安全法规的重要性。同时,作者提醒人们不要使用非法手段入侵他人网站,以免触犯法律。

深夜刷视频时,一段关于 WordPress 网站漏洞的内容让我瞬间清醒 —— 视频里竟然毫不费力就进入了 WP 网站后台!这种 “轻易得手” 的体验没带来丝毫成就感,反而让我浑身发慌:我的 WordPress 网站会不会也存在同样的风险?

于是我连夜整理了一些网上的资料,结合自己的测试经历,开始着手加固自己的网站。也希望通过这篇文章,能让更多人重视 WP 网站的安全问题,避免因疏忽留下漏洞。

明确提醒:

禁止进行任何针对他人网站的非法后台爆破行为!网络空间受法律严格保护,未经授权的入侵、攻击操作已触犯《网络安全法》《刑法》等规定,将面临法律严惩(包括但不限于罚款、拘留,情节严重者追究刑事责任)。

方法一

在这次 “模拟渗透” 过程中,我发现了一个致命问题:网站的登录密码爆破完全不受限制。攻击者可以无休无止地尝试密码组合,直到破解成功为止。针对这个痛点,我首先安装了「Limit Login Attempts」插件,它能直接限制登录错误次数 —— 比如我设置了 “登录失败 3 次后,该 IP 将被锁定 24 小时”。这样一来,即便有人尝试暴力破解,后续的密码请求也只会返回 200 状态码(看似请求成功,实则无法继续尝试),从根源上阻断了持续爆破的可能。

方法二

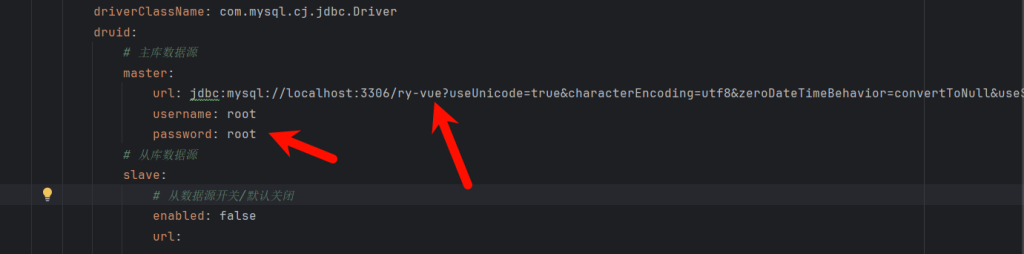

直接打开 “wp-admin”或者 “wp-login.php” 目录和文件是直接可以进入后台登入入口。

常用的办法就是禁止这个目录入口,将加上参数才可以登录,可以在主题的functions.php中写入。

/**

* WordPress 隐藏后台登录地址

* https://www.xxx.com/disable-wp-login.html

*/

add_action('login_enqueue_scripts', 'lxtx_login_protection');

function lxtx_login_protection(){

if( empty($_GET['theme']) || ($_GET['theme'] != 'cnwper') ){

$url = home_url();

header('Location: $url');

}

}或者:

/**

* WordPress 隐藏后台登录地址

* https://www.xxx.com/disable-wp-login.html

*/

add_action('login_enqueue_scripts', 'lxtx_login_protection');

function lxtx_login_protection(){

if( empty($_GET['theme']) || ($_GET['theme'] != 'cnwper') ){

$url = home_url();

echo "<script language='javascript' type='text/javascript'>window.location.href='https://www.cnwper.com/$url';</script>";

}

}用这样的方式登录

http://你的域名/wp-login.php?theme=cnwper如果我们直接输入开始提到的wp-login.php是无法打开的。

如果我们确保安全也可以彻底的禁止掉wp-login.php入口。

/**

* WordPress 彻底禁止WP-LOGIN.PHP

* https://www.xxx.com/disable-wp-login.html

*/

add_action('init','disable_wplogin_page');

function disable_wplogin_page(){

global $pagenow;

if( 'wp-login.php' == $pagenow && !is_user_logged_in() ) {

$url = home_url();

wp_redirect($url);

exit();

}

}一般来说,我们设置复杂的密码,后再用开始的加上入口后缀即可。

网络空间不是法外之地,任何未经授权的漏洞探测、攻击行为均涉嫌违法。如需提升技术能力,请前往专业合法的漏洞测试靶场(如OWASP WebGoat、Hack The Box等)练习,共同维护安全有序的网络环境。

靶场练习需遵守平台规则,始终以学习和防御为目的,切勿将技术用于非法途径。网络安全,人人有责!